Un nouveau type d'attaque de l'homme du milieu a été détecté dans la nature, ciblant le Mac d'Apple. Surnommé OSX / DOK, il s'appuie sur une nouvelle souche de logiciels malveillants macOS qui exploite un faux certificat de sécurité pour contourner la protection Gatekeeper d'Apple. Les programmes antivirus populaires ne sont actuellement pas en mesure de détecter OSX / DOK.

Le Hacker News et les recherches de CheckPoint expliquent que le malware affecte toutes les versions de macOS en utilisant un certificat de développeur valide signé par Apple. Voici ce que fait OSX / DOK, comment cela fonctionne, comment savoir si vous êtes affecté et ce que vous pouvez faire pour vous protéger et éviter ce type d'attaques à l'avenir.

Qu'est-ce que OSX / DOK?

OSX / DOK est un nouveau type de malware distribué via une campagne de phishing par e-mail.

Il a été conçu pour cibler spécifiquement les propriétaires de Mac. OSX / DOK affecte toutes les versions de macOS et peut éviter d'être détecté par la plupart des programmes antivirus. Il est signé avec un certificat de développeur valide authentifié par Apple, ce qui signifie qu'il évite la détection par la fonction de sécurité Gatekeeper de macOS.

Comment OSX / DOK infeste votre Mac?

Le groupe de logiciels malveillants est contenu dans une archive .ZIP nommée «Dokument.zip».

Une fois exécuté, le logiciel malveillant se copie d'abord dans le dossier / Users / Shared / de votre Mac avant de s'exécuter à partir de cet emplacement. Il procède ensuite à l'installation d'un nouveau certificat racine qui lui permet d'intercepter votre trafic avec une attaque man-in-the-middle. Pour s'assurer que le malware termine l'installation de sa charge utile avant un redémarrage, il s'ajoute en tant qu'élément de connexion macOS nommé «AppStore».

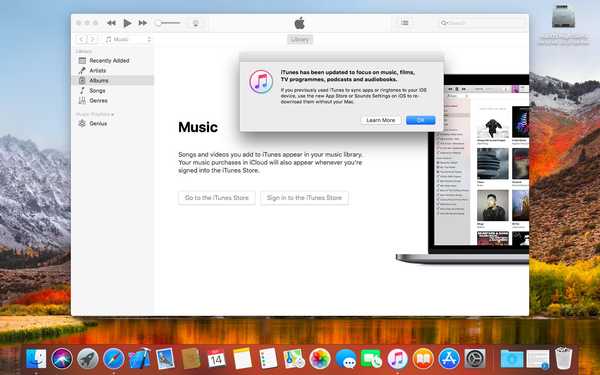

Ensuite, l'utilisateur est accueilli avec une fenêtre persistante conçue pour ressembler à un avertissement macOS valide, comme vous le voyez sur la capture d'écran ci-dessous. La fenêtre informe l'utilisateur d'un problème de sécurité supposé dans son Mac qui nécessite une mise à jour. Le message empêche l'utilisateur de faire quoi que ce soit sur son ordinateur jusqu'à ce qu'il accepte la fausse invite de mise à jour.

En cliquant sur le bouton Tout mettre à jour, une autre invite vous demande votre mot de passe..

Une fois le mot de passe fourni, le malware obtient des privilèges d'administrateur sur votre Mac.

À l'aide de ces privilèges, il installe des outils de ligne de commande qui permettent la connexion au dark web. Il modifie ensuite vos paramètres réseau pour rediriger toutes les connexions sortantes via un serveur proxy malveillant qui permet à l'attaquant d'écouter vos communications.

Certains messages de phishing utilisés pour propager le malware semblent cibler principalement les utilisateurs en Allemagne, mais cela ne signifie pas que seuls les utilisateurs européens sont à risque. Pour ce qu'il vaut, le code malveillant prend en charge les messages en allemand et en anglais.

Quels dommages OSX / DOK font?

OSX / Dok redirige votre trafic via un serveur proxy malveillant, permettant aux utilisateurs infâmes d'accéder à toutes vos communications, y compris celles cryptées par SSL. Parce qu'il installe un certificat racine compromis sur le système, l'attaquant est en mesure d'usurper l'identité de n'importe quel site Web pour tromper les utilisateurs afin qu'ils fournissent leurs mots de passe pour les applications bancaires et les services en ligne populaires.

Comment savoir si vous êtes touché?

Si vous avez récemment ouvert un fichier ZIP dans un e-mail auquel vous ne vous attendiez pas et que vous voyez maintenant des invites suspectes vous demandant votre mot de passe Mac, votre système a peut-être été infecté par OS X / DOK. Parce que le malware redirige votre trafic réseau vers un serveur proxy escroc, vous devriez vous aventurer dans Préférences système → Réseau.

À partir de là, sélectionnez votre connexion réseau active dans la colonne de gauche (comme Wi-Fi, Ethernet, etc.), puis cliquez sur le Avancée bouton. Maintenant, cliquez sur le Procurations languette.

Si Configuration automatique du proxy a été activé dans la colonne de gauche et le champ sous l'en-tête Fichier de configuration du proxy pointe vers l'URL qui commence par «127.0.0.1:5555», le logiciel malveillant achemine déjà tout votre trafic via un serveur proxy escroc.

Supprimez simplement cette entrée pour empêcher l'acheminement du trafic.

Le malware installe deux LaunchAgents qui commenceront au démarrage du système:

- / Utilisateurs / VOTRE NOM D'UTILISATEUR / Bibliothèque / LaunchAgents / com.apple.Safari.proxy.plist

- / Utilisateurs / VOTRE NOM D'UTILISATEUR / Bibliothèque / LaunchAgents / com.apple.Safari.pac.plist

Si vous trouvez ces fichiers dans les emplacements ci-dessus, supprimez-les immédiatement.

Enfin, vérifiez l'existence du faux certificat le plus sécurisé nommé «COMODO RSA Extended Validation Secure Server CA 2» dans la section Système de l'application Keychain Access dans votre dossier / Applications / Utilitaires /.

Si le certificat est installé sur votre Mac, supprimez-le.

Comment se protéger?

OSX / DOK est le premier malware majeur à cibler les utilisateurs Mac via une campagne de phishing par e-mail coordonnée.

Le premier point d'attaque repose sur l'ouverture par l'utilisateur d'une pièce jointe conçue de manière malveillante dans un e-mail. N'ouvrez pas les pièces jointes suspectes, surtout si le fichier joint est nommé «Dokument.ZIP». Méfiez-vous des messages de phishing portant des GIF animés ou concernant des supposées incohérences dans vos déclarations de revenus.

Vérifiez toujours les en-têtes pour confirmer la validité de l'expéditeur.

Si le fichier malveillant a trouvé son chemin sur votre système, n'interagissez pas avec les invites suspectes prétendant être des dialogues macOS valides, surtout si elles vous demandent votre mot de passe root sans raison apparente. Apple ne met jamais de messages d'avertissement si votre Mac nécessite une mise à jour logicielle. Toutes les mises à jour du logiciel macOS sont distribuées exclusivement via le Mac App Store.

Si vous utilisez une application antivirus, mettez à jour sa base de données de signatures manuellement.

Au moment d'écrire ces lignes, aucun fournisseur d'antivirus n'a mis à jour sa base de données de signatures avec les logiciels malveillants DOK OS X, mais cela va bientôt changer. Ce problème de logiciel malveillant sera entièrement résolu dès qu'Apple révoquera le faux certificat de sécurité dont son auteur a abusé pour contourner la fonction de sécurité Gatekeeper.

Source: The Hacker News, CheckPoint