Un nouveau lot de documents confidentiels «Vault 7», divulgué par l'organisation à but non lucratif WikiLeaks, a révélé que la Central Intelligence Agency des États-Unis pirate des routeurs de grandes marques depuis des années, les transformant en dispositifs de surveillance.

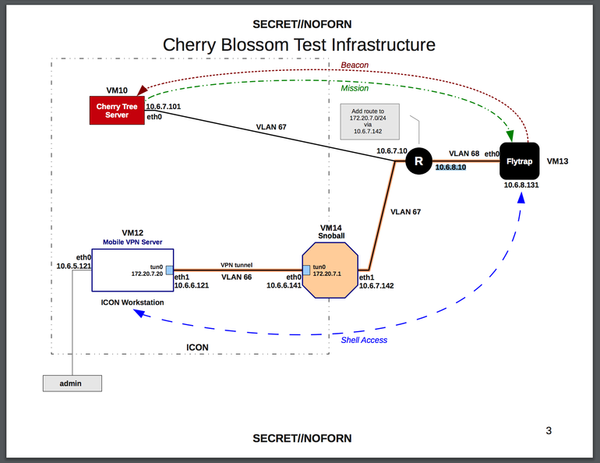

L'outil «Cherry Blossom» signalé peut modifier le micrologiciel d'un routeur à l'insu de la victime, offrant à l'attaquant un large éventail de fonctionnalités telles que l'écoute du trafic réseau, la collecte de mots de passe, la recherche d'adresses e-mail et de numéros de téléphone, etc..

L'attaquant a même le pouvoir de rediriger un utilisateur sans méfiance vers un site Web particulier, y compris des pages Web créées par le gouvernement et utilisées à des fins de phishing..

Une fois infectée, la porte dérobée reste fonctionnelle même après la mise à jour d'un routeur vers une version plus récente du micrologiciel, tant qu'elle n'a pas changé son matériel ou son système d'exploitation sous-jacent..

Le hack ne peut pas être déployé à distance. Au lieu de cela, la CIA peut l'installer sur un routeur cible à l'aide de son outil Claymore ou en chargeant latéralement un micrologiciel compromis en utilisant des tactiques de chaîne d'approvisionnement (interception du périphérique cible entre l'usine et l'utilisateur final).

ZDNet rapporte que les documents révèlent que le piratage «Cherry Blossom» prend en charge plus de deux douzaines de modèles de routeurs de grands fabricants.

Parmi les marques de routeurs compromises figurent les appareils d'Asus, Belkin, Buffalo, Dell, Dlink, Linksys, Motorola, Netgear, Senao et US Robotics. Cependant, les appareils AirPort d'Apple ne semblent pas en faire partie, mais le fait qu'ils ne soient pas répertoriés ne signifie pas que la CIA n'a pas piraté les appareils Time Capsule et AirPort.