WikiLeaks a publié aujourd'hui une cache de 8761 documents secrets détaillant les tactiques sur lesquelles la Central Intelligence Agency (CIA) des États-Unis s'appuie pour violer les iPhones, iPads, smartphones et tablettes Android, PC Windows et même routeurs et téléviseurs intelligents. Il est actuellement difficile de savoir si les documents - disponibles pour parcourir le site Web du groupe - ont de sérieuses implications en matière de confidentialité et de sécurité. Surnommée «Vault 7», la fuite a été révélée sur le compte Twitter de WikiLeaks pendant quelques semaines avant sa sortie..

Des documents divulgués prouvent que l'agence est en possession d'exploits dits «zero day» pour un certain nombre de plates-formes, notamment Windows, macOS, Solaris, Linux et plus encore. Bien que rien de nouveau, le développement est digne d'intérêt car les exploits zero day sont généralement inconnus d'Apple et de la communauté de la sécurité dans son ensemble.

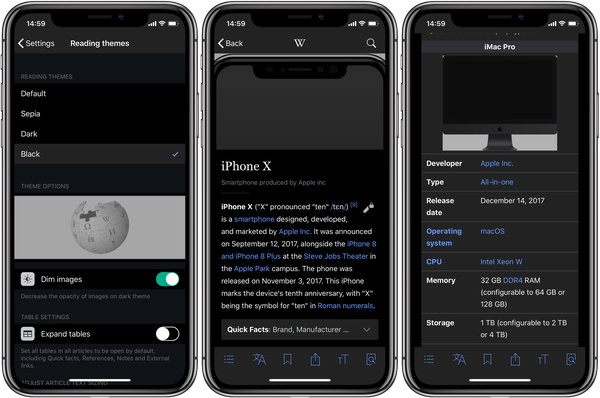

En plus d'obtenir des exploits du GCHQ, de la NSA et du FBI - ou de les acheter auprès de cyberentrepreneurs comme Baitshop - la CIA gère une unité spécialisée au sein de son Center for Cyber Intelligence qui se concentre uniquement sur le développement d'exploits pour les appareils iOS.

Ces outils permettent à la CIA de prendre le contrôle des appareils iOS cibles et d'exfiltrer les données des appareils iOS. «La focalisation disproportionnée sur iOS peut s'expliquer par la popularité de l'iPhone parmi les élites sociales, politiques, diplomatiques et commerciales», explique WikiLeaks.

L'organisation a ajouté:

Les mêmes vulnérabilités existent pour la population en général, y compris le Cabinet américain, le Congrès, les principaux PDG, les administrateurs système, les agents de sécurité et les ingénieurs. En cachant ces failles de sécurité à des fabricants comme Apple et Google, la CIA garantit qu'elle peut pirater tout le monde au détriment de tout le monde piratable.

WikiLeaks prévient que tant que la CIA gardera ces vulnérabilités cachées d'Apple et de Google, elles ne seront pas corrigées et les téléphones resteront piratables.

Will Strafach aka Chronic n'est pas impressionné par la fuite.

IMPORTANT: ne croyez pas encore automatiquement ce que vous lisez aujourd'hui sur les fuites de la CIA concernant iOS. beaucoup peut être mal compris ici.

- Will Strafach (@chronic) 7 mars 2017

"Rien d'intéressant ni de nouveau pour l'instant, mais toujours à la recherche", a-t-il écrit sur Twitter..

WikiLeaks dit que la CIA a perdu le contrôle de la majorité de son arsenal de piratage qui cible les appareils iOS et d'autres plates-formes, y compris les logiciels malveillants, les virus, les chevaux de Troie, les exploits «zéro jour», les systèmes de contrôle à distance de logiciels malveillants et la documentation associée.

"Cette collection extraordinaire, qui s'élève à plus de plusieurs centaines de millions de lignes de code, confère à son possesseur toute la capacité de piratage de la CIA", note WikiLeaks.

Un autre extrait de WikiLeaks:

À la fin de 2016, la division de piratage de la CIA, qui relève officiellement du Center for Cyber Intelligence (CCI) de l'agence, comptait plus de 5000 utilisateurs enregistrés et avait produit plus d'un millier de systèmes de piratage, chevaux de Troie, virus et autres logiciels malveillants «armés»..

L'ampleur de l'engagement de la CIA est telle qu'en 2016, ses pirates avaient utilisé plus de code que celui utilisé pour gérer Facebook. La CIA avait en effet créé sa «propre ANE» avec encore moins de responsabilité et sans répondre publiquement à la question de savoir si une telle dépense budgétaire massive pour dupliquer les capacités d'une agence rivale pouvait être justifiée..

La CIA dispose même d'un système automatisé d'attaque et de contrôle des logiciels malveillants.

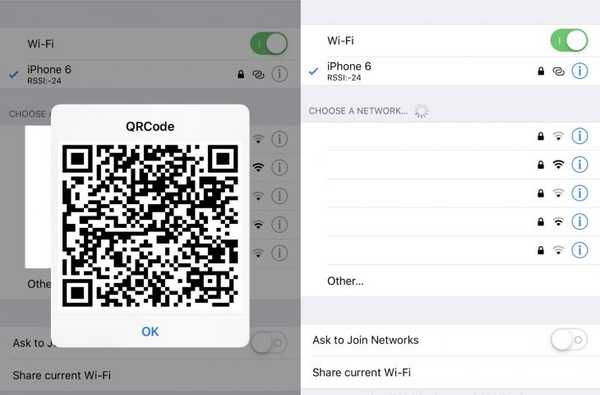

Certains des outils et techniques internes de la CIA ont permis à l'agence de «pénétrer, infester et contrôler» les logiciels Android et iPhone qui ont géré des comptes Twitter présidentiels. Outre les smartphones et les tablettes, l'agence est capable de percer les téléviseurs intelligents de Samsung et d'écouter les conversations sans que personne dans la pièce ne le sache, en envoyant des enregistrements audio sur Internet à un serveur CIA secret.

L'attaque, appelée "Weeping Angel" et créée en partenariat avec le britannique MI5 / BTSS, place fondamentalement un téléviseur intelligent dans un "Fake-Off" qui trompe le propriétaire en lui faisant croire que son téléviseur est éteint alors qu'il est réellement allumé.

Peut-être le plus inquiétant de tous, les documents révèlent que la CIA a le pouvoir de manipuler certains logiciels de véhicules afin de provoquer des accidents mortels que l'agence compare à «des assassinats presque indétectables».

Source: WikiLeaks